ASOスクール

ASO、アプリマーケティング、アプリストア最適化、アプリプロモーション戦略については、こちらでご覧になり、最新のアプリ市場のニュースと分析をご覧いただけます。 アプリストアの最適化を実行し、アプリデータの増加を促進する。

Análisis en profundidad de las razones de eliminación de malware en Google Play y guía de cumplimiento

2025-03-13

Análisis en profundidad de las razones de eliminación de malware en Google Play y guía de cumplimiento

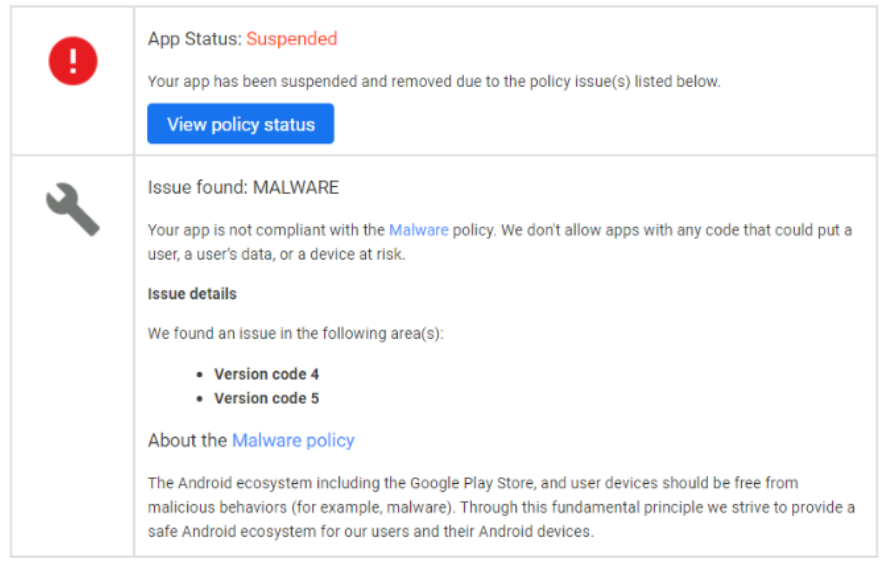

En el ecosistema de Google Play, la gestión de malware es un área clave de mejora continua. Según casos públicos y dinámicas de políticas de 2024-2025, presentamos un análisis integral que abarca vulnerabilidades técnicas, líneas rojas políticas y estrategias de respuesta, complementado con casos emblemáticos y marcos de cumplimiento prácticos.

I. Causas principales de eliminación de malware y casos representativos

-

Abuso de código publicitario malicioso

-

Características técnicas: Código oculto que activa clics automáticos en anuncios o secuestro de pantalla con ventanas emergentes, común en aplicaciones camufladas como herramientas (linternas, calculadoras).

-

Normativa: Violación de la sección 4.3 de las Políticas de anuncios e interrupciones de Google Play.

-

Caso: En 2020, 17 aplicaciones maliciosas fueron eliminadas por cargar módulos publicitarios de forma retardada para evadir revisiones, con más de 120,000 descargas acumuladas.

-

Source: Google Play

-

Recopilación ilegal de datos privados

-

Métodos: Uso de permisos dinámicos, servicios en segundo plano o inyección de scripts mediante WebView para robar ubicación, contactos o ID de dispositivo.

-

Caso emblemático: La familia de malware "Joker" (2020), disfrazada de aplicaciones de escaneo de PDF, robaba SMS para registrar servicios de pago no autorizados.

-

Cumplimiento clave: Alineación con la Política de datos de usuario, incluyendo ventanas de confirmación doble para GDPR en la UE.

-

-

Fugas de datos en registros de depuración

-

Riesgo: Logcat en producción que expone huellas digitales del dispositivo o IDs de usuario.

-

Caso: Una app de juegos de mesa fue eliminada por registrar coordenadas GPS en texto plano sin desactivar el modo de depuración.

-

-

Explotación de vulnerabilidades en WebView

-

Interfaces críticas:

setJavaScriptEnabled(true)yaddJavascriptInterface()permiten ejecución remota de código (RCE) mediante JS malicioso. -

Caso reciente: Un juego HTML5 (2025) eliminado en 48 horas tras interceptar datos de pago por falta de restricciones de dominio cruzado en WebView.

-

-

Inyección de código malicioso y ataques a la cadena de suministro

-

Tendencia: SDKs de terceros comprometidos, como bibliotecas publicitarias con scripts de minería ocultos.

-

Incidente: Un juego popular (2024) eliminado globalmente tras detectarse un plugin de Unity con puerta trasera que infectó 500,000 dispositivos.

-

-

Suplantación y violación de propiedad intelectual

-

Criterio: Similitud >70% en iconos, nombres o interfaces con aplicaciones famosas.

-

Acción de Google: Más de 200 apps falsas de "TikTok" eliminadas en 2025 por copia de iconos y funcionalidad engañosa.

-

-

Violación de políticas de contenido

-

Áreas prohibidas: Apuestas, violencia, seguridad infantil o contenido adulto no clasificado.

-

Mecanismo: Doble revisión (IA + humano), con 34% de apps eliminadas por contenido inapropiado en Q1/2025.

-

II. Estrategias para construir un sistema de defensa proactivo

-

Seguridad de código y pruebas

-

Escaneo estático con SonarQube/Checkmarx para detectar APIs sensibles.

-

Pruebas dinámicas en la nube oficial de Google Play (priorizar dispositivos reales sobre emuladores).

-

Auditoría de bibliotecas externas mediante listas blancas certificadas (ISO).

-

-

Arquitectura de privacidad

-

Diagramas de flujo de datos (DFD) para mapear recopilación, almacenamiento y transmisión.

-

Minimización de permisos: En Android 14+, usar ACCESS_COARSE_LOCATION en lugar de ACCESS_FINE_LOCATION.

-

Automatización de políticas con herramientas como OneTrust.

-

-

Cumplimiento publicitario

-

Priorizar SDKs certificados (AdMob, Unity Ads).

-

Restringir anuncios intersticiales de pantalla completa sin interacción previa del usuario.

-

-

Monitoreo continuo

-

Suscripción a alertas de políticas y participación en programas Beta para desarrolladores.

-

Monitoreo de competidores con UPUP.COM/Sensor Tower para anticipar riesgos.

-

Respuesta urgente: Envío de parches dentro de 72 horas tras notificación de eliminación para revisión prioritaria.

-

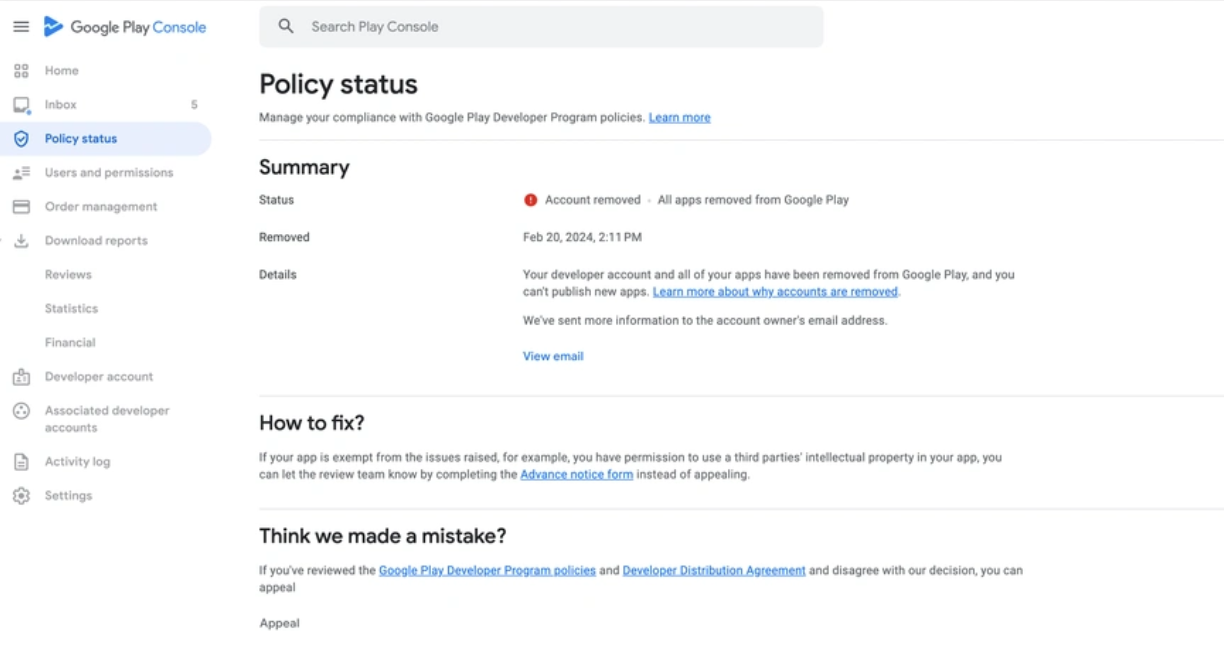

Source: UPUP

III. Tendencias y recomendaciones clave

-

Escaneo impulsado por IA Google emplea modelos BERT para analizar semántica en descripciones y redes neuronales para detectar comportamientos anómalos. Evitar términos ambiguos como "VIP gratis".

Source: Google Play

-

Cumplimiento localizado Presión regulatoria en la UE: Eliminaciones aumentaron 47% en Alemania (2025) bajo la Ley DSA. Equipos locales de asesoría legal son críticos.

-

Evolución de técnicas maliciosas Nuevos ataques como "bombas de tiempo" (activación retardada de malware). Implementar protección en tiempo de ejecución (RASP).

IV. Conclusión: Hacia un ecosistema seguro

El programa Developer Security Program (2025) exige análisis en VirusTotal previo al lanzamiento. Adopte un enfoque DevSecOps, integrando seguridad desde la fase de diseño. Casos como TikTok ("localización de datos + auditorías externas") ofrecen modelos exitosos. La combinación de defensas técnicas, políticas y operativas es esencial para operar dentro del marco regulatorio mientras se maximiza el valor comercial.

ナビゲーション

Análisis en profundidad de las razones de eliminación de malware en Google Play y guía de cumplimiento

I. Causas principales de eliminación de malware y casos representativos

II. Estrategias para construir un sistema de defensa proactivo

III. Tendencias y recomendaciones clave

IV. Conclusión: Hacia un ecosistema seguro

ASOスペシャリストによる無料相談

ASOは初めてですか?それともアプリのターゲット最適化を行う方法がわかりませんか?

アプリのマーケティングスペシャリストが1対1で個別に対応するサービスを提供

関連する推奨事項

Copyright © 2018 - 2021 AppFast Company, LLC. All Rights Reserved. The AppFast word mark is a

registered trademark of AppFast Company, LLC in the US and other countries.