Escola ASO

Você pode aprender sobre ASO, marketing de aplicativos, otimização de lojas de aplicativos e estratégias promocionais de aplicativos aqui e receber as últimas notícias e análises do mercado de aplicativos. Ajudando você a realizar a otimização da loja de aplicativos e promover o crescimento dos dados dos aplicativos.

Google Play 악성 소프트웨어 삭제 원인 분석 및 규정 준수 가이드

2025-03-13

Google Play 악성 소프트웨어 삭제 원인 분석 및 규정 준수 가이드

Google Play 생태계에서 악성 소프트웨어 관리는 플랫폼의 지속적인 핵심 과제입니다. 2024-2025년 공개된 사례와 정책 동향을 기반으로 기술적 취약점, 정책 위반 사례, 대응 전략을 종합적으로 정리하고, 실제 사건과 규정 프레임워크를 결합하여 실용적인 조언을 제시합니다.

Google Play 악성 소프트웨어 삭제 주요 원인 및 대표 사례

-

악성 광고 코드 남용

-

기술적 특징 : 숨겨진 코드를 통해 자동 광고 클릭, 팝업 창 화면 점거 등 행위. 예: "손전등", "계산기" 등 도구 앱으로 위장하여 다운로드 유도 후 광고 폭탄 실행

-

플랫폼 규정 : 《Google Play 광고 및 방해 정책》 4.3조 "무단 광고 상호작용 금지" 위반

-

사례 : 2020년 삭제된 17개 악성 앱 중 다수가 광고 모듈 지연 로딩으로 심사 회피, 누적 다운로드 12만 건 초과

-

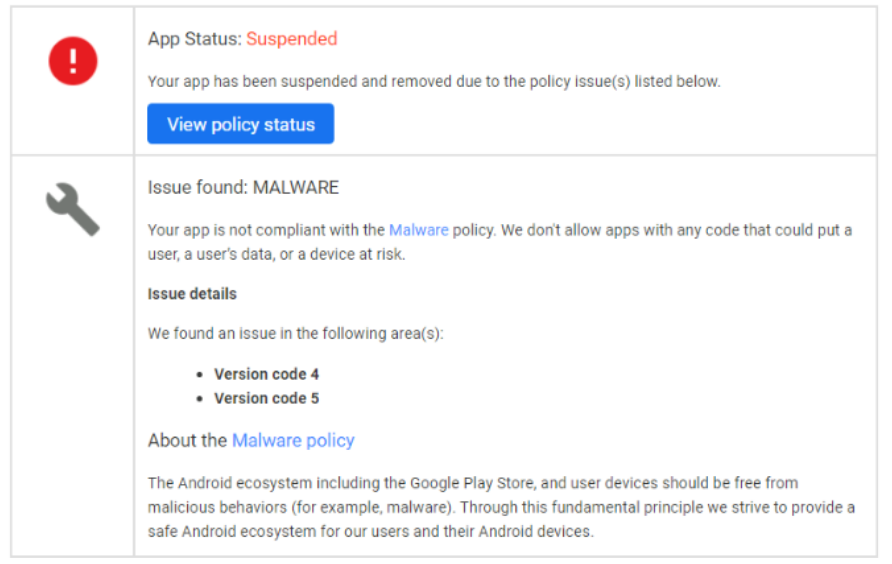

Source: Google Play

-

개인정보 불법 수집

-

기술적 경로 : 동적 권한 요청, 백그라운드 서비스로 위치/연락처/기기 ID 등 민감 정보 탈취. WebView 스크립트 주입으로 데이터 획득

-

대표 사례 : 2020년 "Joker" 악성코드 군단이 PDF 스캐너 앱으로 위장, SMS 도용 및 유료 서비스 가입 유발. 구글이 긴급 삭제

-

규정 준수 포인트 : 《사용자 데이터 정책》 준수, 데이터 용도 명확화. EU GDPR 적용 시 이중 확인 팝업 추가 필수

-

-

로그 및 디버그 정보 유출

-

위험 시나리오 : 개발 단계 잔류 Logcat 출력에 사용자 ID/기기 지문 포함. 공격자 ADB 디버그 인터페이스로 로그 추출 가능

-

삭제 사례 : 모바일 게임 앱 디버그 모드 미종료 상태에서 GPS 좌표 평문 기록. 구글 "데이터 보안 취약점" 사유로 삭제

-

-

WebView 보안 취약점 악용

-

위험 인터페이스 :

setJavaScriptEnabled(true)및addJavascriptInterface()는 악성 JS 코드가 로컬 API 역호출 가능, 원격 코드 실행(RCE) 위험 초래 -

사례 : 2025년 HTML5 게임 WebView 크로스 도메인 접근 제한 미설치로 결제 정보 탈취. 업로드 48시간 내 삭제

-

-

악성 코드 삽입 및 공급망 공격

-

기술 동향 : 제3자 SDK가 주요 공격 수단. 광고 라이브러리에 암호화폐 채굴 스크립트 삽입 사례 증가

-

사건 : 2024년 유명 게임 앱이 백도어 포함 Unity 플러그인 사용, 50만 사용자 기기에 랜섬웨어 설치. 구글 전 세계적 삭제 조치

-

-

모조 앱 및 지적재산권 침해

-

판단 기준 : 아이콘/이름/기능 유사도 70% 초과 시 삭제 가능

-

정책 근거 : 《지적재산권 보호 가이드라인》 참조. 2025년 "TikTok" 모조 앱 200여 개 삭제. 아이콘 표절 및 기능 오도 사유

-

-

콘텐츠 정책 위반

-

금지 영역 : 도박/폭력/아동 안전 위반, 미분류 성인 콘텐츠

-

심사 메커니즘 : 구글 AI 모델+인간 심사 이중 시스템. 2025년 1분기 콘텐츠 위반 삭제 앱 비율 34%

-

개발자 규정 준수 방어 체계 구축 전략

-

코드 보안 및 테스트 표준

-

정적 분석 : SonarQube/Checkmarx 통합해 민감 API 호출 및 로그 유출 탐지

-

동적 테스트 : Google Play 공식 클라우드 테스트 플랫폼 사용(에뮬레이터 대신 클라우드 스마트폰 추천, 환경 지문 오탐지 방지)

-

공급망 감사 : 제3자 라이브러리 허용 목록 제도화, ISO 인증 SDK 우선 선택

-

-

개인정보 보호 설계

-

데이터 흐름 매핑 : Data Flow Diagram(DFD)으로 수집/저장/전송 노드 표기

-

최소 권한 원칙 : Android 14+ 세분화된 권한 요구(예: ACCESS_FINE_LOCATION 대신 ACCESS_COARSE_LOCATION)

-

규정 준수 도구 : OneTrust/TrustArc로 다국어 개인정보 처리방침 자동 생성

-

-

광고 및 수익화 규정 준수

-

SDK 선택 : Google AdMob/Unity Ads 등 인증 플랫폼 우선 통합

-

행위 제한 : 전체 화면 팝업 광고 자동 실행 금지, 사용자 상호작용 후에만 트리거

-

-

지속적 모니터링 및 대응 체계

-

정책 추적 : Google Play 정책 경고 이메일 구독, 개발자 베타 프로그램 참여

-

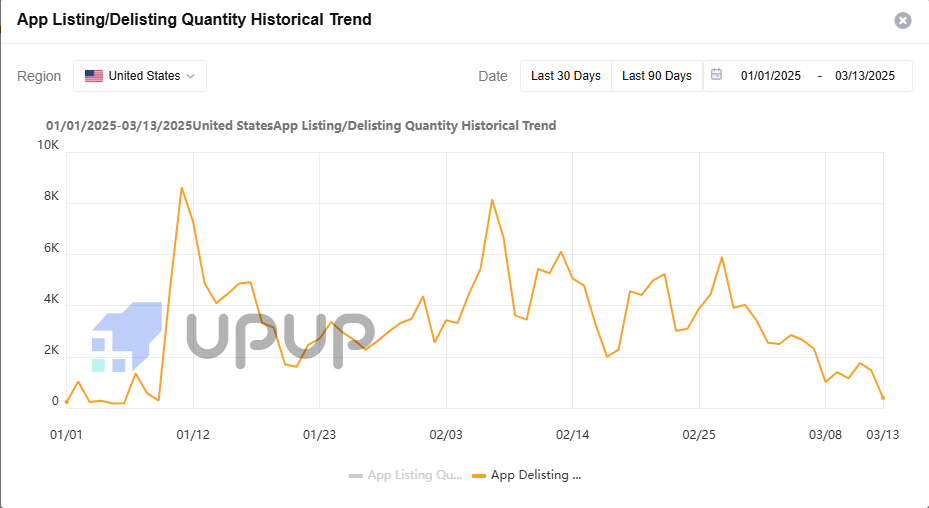

여론 감시 : UPUP.COM/Sensor Tower로 경쟁사 삭제 동향 모니터링, 리스크 사전 예측

-

긴급 대응 : 삭제 통보 시 72시간 내 수정본 제출하면 신속 심사 채널 활용 가능

-

Source: UPUP

업계 트렌드 및 개발자 권고 사항

-

AI 기반 심사 강화 BERT 모델로 앱 설명서 의미 분석, 그래프 신경망(GNN)으로 개발자 계정 이상 행위 탐지. "무료 VIP" 등 회색 지대 키워드 대신 기능 설명 언어 사용 권장

Source: Google Play

-

현지화 규제 압력 EU DSA법에 따라 앱스토어 책임 강화. 2025년 독일 사용자 신고로 삭제 앱 47% 증가. 주요 시장 현지 법률 자문 팀 구성 필수

-

악성코드 진화 대응 "타임봄"(설치 후 악성 행위 지연 실행) 등 신형 공격 증가. 런타임 보호(RASP) 솔루션으로 메모리 공격 실시간 차단

결론: 장기적 보안 생태계 구축

Google Play 삭제 메커니즘이 "사후 처벌"에서 "사전 예방"으로 전환. 2025년 《개발자 보안 프로그램》 개정으로 신규 앱은 VirusTotal 검증 필수. DevSecOps 체계 구축 필요, TikTok 등 선도 앱의 "데이터 현지화+제3자 감사" 전략 참고. 기술/정책/운영 삼중 방어선 구축이 규정 프레임워크 내 상업적 가치 실현의 관건입니다.

Consulta gratuita com especialistas da ASO

A efetuar ASO pela primeira vez ou não tem ideia de como realizar uma otimização direcionada da sua aplicação?

Pomos à sua disposição serviços personalizados prestados por especialistas em marketing de aplicações

Recomendações relacionadas

Copyright © 2018 - 2021 AppFast Company, LLC. All Rights Reserved. The AppFast word mark is a

registered trademark of AppFast Company, LLC in the US and other countries.